Una reciente investigación de ESET Latinoamérica identificó una campaña activa de phishing que distribuye el troyano de acceso remoto conocido como Ratty en distintos países de la región.

Los atacantes utilizan documentos PDF falsos, técnicas de ingeniería social dirigidas a hispanohablantes y servicios de almacenamiento en la nube como Google Drive, Dropbox y Mediafire para propagar el malware.

El Remote Access Trojan (RAT) escrito en Java, destaca por su capacidad de espionaje: permite capturar pantallas, grabar audio y video, registrar pulsaciones de teclado y conectarse a un servidor de comando y control para ejecutar acciones en el sistema comprometido.

Esta amenaza demuestra cómo campañas aparentemente simples logran burlar la confianza de los usuarios con archivos disfrazados de facturas.

Cómo se propaga Ratty en Latinoamérica a través de PDFs falsos

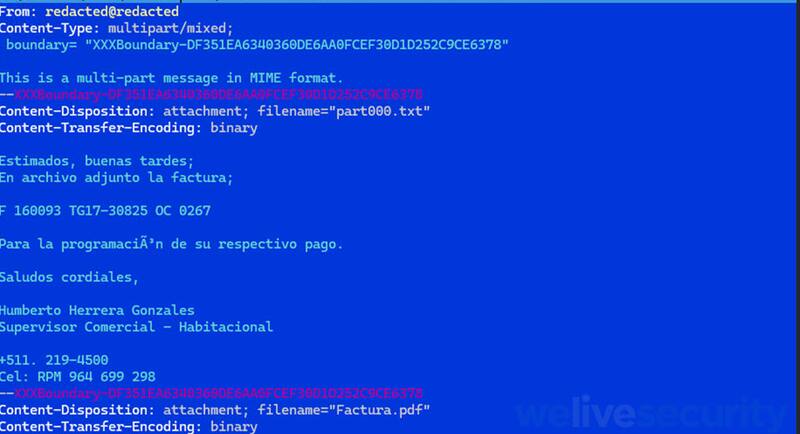

La infección comienza con un correo electrónico de phishing que adjunta un archivo PDF titulado Factura.pdf. Una vez abierto, el documento redirige al usuario a la descarga de un archivo HTML malicioso. Este, a su vez, activa un complejo encadenamiento de descargas (VBS, ZIP y CMD) que finalmente ejecuta un archivo JAR identificado como Ratty.

Durante este proceso, los atacantes emplean técnicas de ofuscación y redireccionamientos que dificultan la detección por parte de los antivirus.Además, la campaña está diseñada para filtrar a las víctimas: si el navegador está configurado en inglés, se muestra un PDF inofensivo; si está en español, se despliega la secuencia de infección.

Funciones principales de Ratty: espionaje y control remoto del PC

Una vez instalado, Ratty otorga a los atacantes control remoto completo sobre el equipo. Sus funciones incluyen:

Captura de pantalla y grabación de video desde la cámara web.

Registro de audio mediante el micrófono.

Keylogging para obtener credenciales y datos sensibles.

Transferencia y exfiltración de archivos hacia el servidor de comando y control.

Persistencia en el sistema mediante modificaciones en el registro de Windows.

Cómo protegerse del troyano Ratty y evitar infecciones por phishing

Aunque no es habitual encontrar variantes de Ratty en Latinoamérica, esta campaña demuestra que los ciberdelincuentes aprovechan su versatilidad para ataques dirigidos. Su combinación de phishing, ingeniería social y malware multifuncional convierte a Ratty en una amenaza seria para empresas y usuarios particulares.

La mejor defensa contra este tipo de campañas sigue siendo la prevención: desconfiar de correos sospechosos, no abrir facturas inesperadas y contar con soluciones de seguridad actualizadas que detecten estos vectores de ataque.